NetiquetteNei limiti del possibile cerco una sana convivenza con chi intrattengo rapporti in questa area virtuale, non sempre è possibile ... Non sono in cerca dell'anima gemella o di avventure ma mi fa piacere scambiare opinioni sui più svariati argomenti con persone aperte di qualsiasi razza, sesso, religione o credo politico che non nutrano pregiudizi di sorta. Are you with meSilbermond: Das BesteLana del ReyTagCerca in questo BlogDove vado in reteMenuI miei Blog Amici -

ring pong isolde6 - Semplice Montagna Dorino Bon - MONDOLIBERO - Giorni Strani sergioemmeuno - la memoria dispersa- lorifu - tanto per esserci acer.250 - Il mio dolce vampiro ailata76 - le parole son pietre- ciemme3 - PENSIERI SPARSI- Dr.U. - viaggiando... meno- poison.dee - Giorni e nuvole occhineriocchi - spes.ultima.dea several1 - A volte ritornano sblog - tuttiscrittori - massimopiero max666 - Zephyr - Ombre di Luce- archetypon - Torn & Frayed -call.me.Ishmael - IN SENSO LATO giannavolpi1 - LA QUARTA SETTIMANA ziryabb - La Donna Camel - Condividendo Whaite_Haze - S_CAROGNE sara_1971 - Parole & Immagini! LadyDee61 - Giada allingresso la scrivaniarossa - APPUNTI di VIAGGIO jula1976 - Parliamo di Tech- luce901 - Lavoro serio da casa marcomassini2014 - WORDU Bic - per non smarrirmi- mgf70 - Ravvedimento morale Ravvedutiln2 Citazioni nei Blog Amici: 33 Ultimi commentiPaul Wex: SeychellesChi può scrivere sul blog

Solo l'autore può pubblicare messaggi in questo Blog e tutti possono pubblicare commenti.

AVVERTENZEI testi qui pubblicati sono opera mia e solitamente se cito qualcosa di non mio, riporto l'autore della suddetta frase o perifrasi. Gran parte delle immagini qui visualizzate sono realizzate con il mio cellulare (non é di ultima generazione). L'argomento e il tenore di certi post sono adatti ad un pubblico adulto e la lettura ai minorenni è sconsigliata. Marteria Lila Wolken |

Post n°218 pubblicato il 19 Aprile 2015 da Led_61

Tag: internet

Software libero: Bootstrap: Debugging (debug): 1. Identificazione bug E' una attività supportata da specifici programmi, detti debugger; in assenza si ricorre alla tecnica di loggare, cioè riscrivendo nel file le istruzioni che il programma deve eseguire, inserendo nel codice delle istruzioni di debug. Log:

Log di sistema: tipico dei mainframe ed oggi dei server di rete, dove memorizza gli eventi tra il sistema come fornitore di servizi e le applicazioni, con i dati dei client dei servizi, come ad es. inizio e fine servizio e condizioni anomale. Keylogger : Firewall:

Post n°217 pubblicato il 13 Aprile 2015 da Led_61

Tag: internet

Rubrica di aggiornamento personale sullo stato dell'arte del redattore di questo blog riguardo alle sue conoscenze informatiche. Concetti ormai consueti per le generazioni nate con uno smartphone in mano, meno per gli "anta" con scarsa flessibilità mentale e con il desiderio di capire in dettaglio termini inglesi che vengono continuamente implementati nel libretto di istruzioni di qualsiasi concentrato di tecnologia informatica. Vuole anche essere il tentativo di muoversi in ambito virtuale in maniera consapevole, conscio dei rischi che corro e pronto ad adottare gli strumenti necessari ad una navigazione serena senza stress. Cloud computing : Stiamo trasferendo i nostri dati online nella "cloud". Se carichi le tue foto online, archivi file importanti online e utilizzi un servizio email basato sul Web come Gmail o Yahoo! Mail, il tuo computer portatile potrebbe essere travolto da un camion a 18 ruote e tutti i tuoi dati sarebbero ancora al sicuro sul Web, accessibili da qualsiasi computer collegato a Internet, da qualsiasi punto del mondo. App : Applicazione è ormai un termine comune. Le applicazioni sono chiamate anche programmi o software. Tradizionalmente, sono progettate per svolgere attività estese e intensive come la contabilità o l'elaborazione di testi. Nel mondo online dei browser web e degli smartphone, le applicazioni sono in genere programmi più snelli incentrati su una singola attività. Le applicazioni web, in particolare, eseguono queste attività all'interno del browser web e spesso offrono una ricca esperienza interattiva. JavaScript: L'idea di queste pagine web dinamiche nacque con l'invenzione del linguaggio di scripting JavaScript. Il supporto di JavaScript nei principali browser significava poter incorporare nelle pagine web delle interazioni più significative in tempo reale. Ad esempio, se compili un modulo online e fai clic sul pulsante "Invia", la pagina può utilizzare JavaScript per controllare i tuoi inserimenti in tempo reale e avvisarti quasi istantaneamente se hai compilato il modulo in modo errato. Css: Le pagine web sono diventate anche più espressive con l'introduzione dei fogli di stile CSS (Cascading Style Sheet). I CSS offrono ai programmatori un modo semplice ed efficace per definire il layout di una pagina e abbellirla con elementi di design come colori, angoli arrotondati, sfumature e animazione. I programmatori spesso si affidano a questa potente combinazione di JavaScript, XHR, CSS e a molte altre tecnologie web come AJAX (Asynchronous JavaScript and XML). L'HTML continua inoltre a evolversi via via che altre funzioni e miglioramenti vengono incorporati nelle nuove versioni dello standard HTML. HTML5:

Prendiamo, ad esempio, il tag HTML5 . Agli inizi, i video non erano una componente importante (né tantomeno abituale) del Web; al contrario, gli utenti di Internet installavano programmi software aggiuntivi chiamati plug-in per guardare i video all'interno dei loro browser. Ben presto divenne evidente che un facile accesso ai video rappresentava una funzione molto ricercata sul Web. L'introduzione del tag in HTML5 ha permesso di incorporare e riprodurre facilmente i video nelle pagine web senza software aggiuntivo. Browser moderni: Né la banda larga né la pura potenza di calcolo sarebbero sufficienti senza i progressi sostanziali avvenuti nel campo delle funzionalità dei browser. Molti browser moderni hanno adottato tecnologie web aperte come WebGL e 3D CSS. Grazie a queste tecnologie, gli sviluppatori possono creare effetti 3D per le loro applicazioni e noi possiamo sperimentarli senza bisogno di plug-in aggiuntivi. Oltre a tutto questo, molti browser moderni ora sfruttano una tecnica nota come accelerazione hardware. Significa che il browser può utilizzare la GPU (Graphics Processing Unit) allo scopo di velocizzare i calcoli necessari per visualizzare sia i contenuti web in 3D sia i consueti contenuti in 2D. Ma allora perché il 3D nel browser è così importante? Perché ora va ad aggiungersi all'HTML5, al JavaScript e ad altre valide tecnologie innovative utilizzabili dagli sviluppatori per creare una nuova potente generazione di applicazioni web. PLUG-IN: I plug-in sono stati inventati per aggirare le limitazioni della prima versione dell'HTML e offrire contenuti più interattivi. Un plug-in è un software aggiuntivo appositamente creato per elaborare particolari tipi di contenuti. Ad esempio, gli utenti potrebbero scaricare e installare un plug-in come Adobe Flash Player per visualizzare una pagina web contenente un video o un gioco interattivo. Il browser definisce uno spazio distinto nella pagina web per il plug-in, quindi si fa da parte. Il plug-in è libero di operare all'interno di quello spazio, in modo indipendente dal browser. Il computer diventa ancora più vulnerabile agli attacchi mirati alla sicurezza se utilizzi plug-in non aggiornati, in quanto questi ultimi non contengono le ultime correzioni per la protezione. Il modello di plug-in che utilizziamo oggi è in gran parte un'eredità del Web prima maniera. Ma la community web ora sta cercando nuovi modi per modernizzare i plug-in, ad esempio soluzioni intelligenti per integrarli meglio, in modo che i loro contenuti siano ricercabili, collegabili tramite link e possano interagire con il resto della pagina web. Fatto ancora più importante, alcuni fornitori di browser e plug-in ora collaborano per proteggere gli utenti dai rischi legati alla sicurezza. Ad esempio, i team di Google Chrome e di Adobe Flash Player hanno collaborato per integrare Flash Player nel browser. Il meccanismo di aggiornamento automatico di Google Chrome contribuisce a garantire che il plug-in Flash Player sia sempre aggiornato e riceva sempre le correzioni e le patch di protezione più recenti. Add On: Le estensioni del browser possono anche funzionare in modo indipendente al di fuori delle pagine web. Ad esempio, nella barra degli strumenti del browser potrebbe essere integrata un'estensione di notifica email che controlla in background se sono arrivati nuovi messaggi nel tuo account email e te lo comunica. In questo caso, l'estensione è sempre in funzione in background, a prescindere dalla pagina visualizzata: non c'è bisogno di accedere alla posta in una finestra separata per controllare se sono arrivati nuovi messaggi. Oggi la maggior parte dei browser consente agli sviluppatori di scrivere le estensioni in linguaggi di programmazione semplici utilizzati anche per il Web: Sync: Molti browser moderni, come Firefox e Google Chrome, hanno cominciato a integrare una funzione nota come sincronizzazione. La sincronizzazione consente di salvare le impostazioni del browser online, nella cloud, in modo che non vadano perse nemmeno in caso di distruzione del computer. Cookie: Un cookie è un breve testo inviato al tuo browser da un sito web visitato. Contiene informazioni relative alla tua visita che il sito può memorizzare, se lo desideri, come la tua lingua di preferenza e altre impostazioni. Il browser memorizzerà questi dati e li utilizzerà quando visiterai il sito la prossima volta per facilitare e personalizzare ulteriormente l'esplorazione. Anche i carrelli per lo shopping online utilizzano i cookie. Mentre sfogli i titoli dei DVD in vendita su quel sito di shopping dedicato al cinema, ad esempio, potresti notare che puoi aggiungerli al tuo carrello senza eseguire l'accesso. Dato che esistono molti tipi di cookie, fra cui i "cookie di sessione singola" che durano solo per una determinata sessione di navigazione o i cookie permanenti che durano per più sessioni, i browser moderni di solito offrono comandi avanzati che ti permettono di specificare le tue preferenze per vari tipi di cookie, ad esempio di accettare i cookie permanenti come cookie di sessione singola. Nel browser Google Chrome, noterai qualcosa in più nel menu Opzioni: un link diretto alla gestione delle impostazioni di archiviazione di Adobe Flash Player. Questo link facilita il controllo dei dati locali memorizzati da Adobe Flash Player (altrimenti noti come "cookie Flash") che possono contenere informazioni sulle applicazioni e sui siti web basati su Flash che visiti. Così come puoi gestire i cookie del browser, dovresti essere in grado di controllare facilmente anche le impostazioni dei cookie Flash. Sicurezza e Privacy: Durante la navigazione sul Web, generi un diario simile contenente dati del browser che vengono memorizzati localmente sul tuo computer: una cronologia dei siti visitati, i cookie inviati al tuo browser e i file eventualmente scaricati. Se hai impostato il browser in modo che memorizzi le tue password o i dati dei moduli, verranno memorizzate sul computer anche queste informazioni. Alcune persone non sono consapevoli del fatto che possono cancellare tutti questi dati dai loro computer in qualsiasi momento. Per farlo, è sufficiente passare al menu Opzioni o Preferenze del browser (il menu varia a seconda del browser). In effetti, le versioni più recenti dei browser più moderni offrono anche una modalità di navigazione "privata" o "in incognito". Ad esempio, nella modalità di navigazione in incognito di Google Chrome, ogni pagina web aperta non verrà visualizzata nella cronologia di navigazione. Inoltre, tutti i nuovi cookie vengono eliminati quando chiudi tutte le finestre di navigazione in incognito. Phishing: Un attacco di phishing si verifica quando qualcuno assume un'altra identità, spesso tramite un sito web fasullo, per indurti a condividere informazioni personali. Si chiama "phishing" (pesca) perché i cattivi gettano un'esca elettronica e aspettano che qualcuno abbocchi all'amo. In una tipica frode di phishing, il malintenzionato invia un'email che sembra provenire da una banca o da un servizio web a te familiare. La riga dell'oggetto potrebbe essere simile a: "Aggiorna i tuoi dati presso la tua banca!" L'email di phishing contiene link che sembrano rimandare al sito web della tua banca, ma che in realtà ti portano sul sito web di un impostore. Lì ti viene chiesto di eseguire l'accesso e in questo modo riveli inconsapevolmente il numero del tuo conto corrente, i numeri delle tue carte di credito, le tue password o altre informazioni riservate. Malware: Il malware, invece, è un programma software dannoso che si installa sul tuo computer, generalmente a tua insaputa. È possibile che ti venga chiesto di scaricare un software antivirus che è in realtà un virus, oppure potrebbe capitarti di visitare una pagina che installa il software sul tuo computer senza nemmeno chiedertelo. Il software è progettato per rubare numeri di carte di credito o password dal tuo computer o, in alcuni casi, per danneggiare il computer. Sandbox: Alcuni browser moderni come Google Chrome e Internet Explorer sono sviluppati con un ulteriore livello di protezione, noto come "sandbox". Proprio come una sabbiera nel mondo reale ha delle pareti per trattenere la fuoriuscita della sabbia, una sandbox del browser crea un ambiente protetto per impedire a malware e ad altre minacce di infettare il computer. Se apri una pagina web dannosa, la sandbox del browser impedisce che il codice dannoso esca dal browser e si installi sul disco rigido. Il codice dannoso non è quindi in grado di leggere, alterare o danneggiare ulteriormente i dati sul computer. URL: Esaminiamo da quali parti è costituito un URL in questo esempio: http://www.google.com/maps schema nome host percorso dominio di primo livello La prima parte di un URL è chiamata schema. Nell'esempio precedente, HTTP è lo schema e l'abbreviazione di HyperText Transfer Protocol. Il successivo "www.google.com" è il nome dell'host su cui si trova il sito web. Quando crea un nuovo sito web, una persona o un'azienda registra il proprio nome host. Solo quella persona o quell'azienda può utilizzarlo. Questo concetto è importante, come vedremo tra poco. Un URL potrebbe includere dopo il nome host un percorso aggiuntivo che serve per indirizzarti a una pagina specifica su tale host, ad esempio per passare direttamente a un capitolo o a una pagina in un libro. Tornando al nostro esempio, il percorso indica al server host che desideri visualizzare l'applicazione web per le mappe all'indirizzo www.google.com (in altre parole, Google Maps). A volte, il percorso viene spostato davanti al nome host e prende il nome di sottodominio, come in "maps.google.com" o "news.google.com" per Google News. Se stai utilizzando un sito web di online banking o stai conducendo una transazione online con informazioni riservate come la tua password o il numero del tuo conto bancario, controlla prima la barra degli indirizzi! Assicurati che lo schema sia "https://" e che sia visibile l'icona di un lucchetto nella barra degli indirizzi del browser. "https://" indica che lo scambio di dati tra il server e il browser sta avvenendo attraverso una connessione sicura. IP e DNS: Il tuo browser non conosce automaticamente ogni indirizzo IP per gli oltre 35 miliardi di dispositivi del pianeta che sono connessi a Internet. Deve cercare ognuno di essi utilizzando un sistema chiamato DNS (Domain Name System). Il DNS è essenzialmente un "elenco telefonico" del Web: mentre un elenco del telefono traduce un nome come "Pizzeria Miramare" nel corrispondente numero di telefono da chiamare, il DNS traduce un URL o un indirizzo web (come "www.google.it") nel corrispondente indirizzo IP da contattare (come "74.125.19.147") al fine di ottenere le informazioni desiderate (in questo caso, la home page di Google). Così, quando digiti "google.it" nel browser web, questo cerca l'indirizzo IP di google.it tramite un DNS e lo contatta, attende una risposta per confermare la connessione e quindi invia la tua richiesta per la pagina web di google.it a tale indirizzo IP. Il server di Google corrispondente a tale indirizzo IP invierà poi la pagina web richiesta all'indirizzo IP del tuo computer in modo che il tuo browser la visualizzi. Certificato di convalida estesa: Sul sito web di una banca che è stato verificato tramite la convalida estesa, il nome della banca viene visualizzato in una casella verde tra l'icona del lucchetto e l'indirizzo web nella barra degli indirizzi: Nella maggior parte dei browser, l'indicatore di convalida estesa può essere individuato cercando il nome dell'organizzazione nella sezione verde della barra degli indirizzi del browser. Puoi anche fare clic sull'indicatore per visualizzare le informazioni di protezione del sito web e controllare il suo certificato digitale. Per ottenere la certificazione di convalida estesa, il proprietario di un sito web deve superare una serie di controlli per confermare la propria identità giuridica e la propria autorevolezza. Nell'esempio precedente, la convalida estesa su bankofamerica.com conferma che il sito web appartiene effettivamente alla vera Bank of America. Puoi pensare a questa certificazione come a qualcosa che lega il nome di dominio dell'indirizzo web a un'identità del mondo reale. Evoluzione del web: Immagini e foto sono diventate comuni sul Web quando gli esperti di informatica hanno trovato dei modi per comprimerle in file di dimensioni inferiori che potevano essere inviati e scaricati più facilmente. GIF e JPEG erano i più noti di questi primi sistemi di compressione dei file. Nel frattempo, sono stati inventati i plug-in per aggirare le prime limitazioni dell'HTML, in modo da poter incorporare e riprodurre i video nelle pagine web. I motori che eseguono il codice JavaScript nei browser web moderni sono stati inoltre riprogettati per elaborare il codice più velocemente che mai. Questi motori JavaScript veloci, ad esempio V8 di Google Chrome, sono ora un elemento basilare di qualsiasi browser web moderno. Questo significa che la prossima generazione di applicazioni web basate su JavaScript e straordinariamente utili non sarà ostacolata dalla complessità del codice JavaScript aggiuntivo. Open Source: Il software open source svolge un ruolo importante in molte parti del Web, inclusi i browser moderni. Il rilascio del browser open source Mozilla Firefox ha aperto la strada a molte innovazioni interessanti per i nuovi browser. Google Chrome è stato sviluppato con componenti di Mozilla Firefox e con il motore di rendering open source WebKit, fra le altre cose. Nello stesso spirito, il codice di Google Chrome è stato reso open source in modo che la community web globale potesse utilizzare le innovazioni di Google Chrome nei propri prodotti o persino migliorare il codice sorgente originale di Google Chrome. I browser non sono l'unica parte del Web che può adottare l'approccio open source. Parla con un gruppo qualsiasi di sviluppatori web e probabilmente apprenderai che utilizza un server HTTP Apache open source per ospitare e offrire i suoi siti web oppure che ha sviluppato il suo codice su computer che utilizzano il sistema operativo open source Linux, solo per fare qualche esempio. Il valido lavoro della community open source continua a contribuire all'ulteriore miglioramento del Web: una rete che può insegnare molto alla prossima generazione. Da www.20thingsilearned.com/

Post n°216 pubblicato il 22 Marzo 2015 da Led_61

Tag: internet

TCP/IP somiglia molto alla comunicazione umana: quando parliamo con un'altra persona, le regole della grammatica strutturano quello che diciamo e ci permettono di capirci l'uno con l'altro e scambiarci idee. La sicurezza del browser ci protegge da malware, phishing e altre insidie, mentre le funzioni di privacy ci aiutano a tenere riservata la nostra navigazione. Quando navighi sul web, crei sul computer un diario, dove immagazzini tutti i dati della tua navigazione: siti visitati, cookies inviati al tuo browser, file scaricati. Se hai chiesto al browser di ricordare password o altri dati inseriti in una form, sul diario ci sono anche questi. Quando navighi sul web ed esegui transazioni online, due rischi da non perdere mai di vista sono il malware e il phishing, cioè attacchi da parte di individui o organizzazioni che sperano di rubarti informazioni personali per introdursi nel tuo computer. Un Uniform Resource Locator - quello che tutti conosciamo come URL - suona come una cosa complicata. Ma niente paura: è semplicemente l'indirizzo web da digitare nella barra di navigazione del browser per raggiungere una pagina o un'applicazione. COOKIE : sono i file creati dai siti web visitati per memorizzare i dati di navigazione, ad esempio le preferenze dei siti o i dati del profilo. FORM (formulario, modulo): interfaccia di una applicazione che consente all'utente client di inviare dati al web server e come metafora possiamo pensare ad una scheda da compilare. CLIENT : una componente che accede ai servizi ed alle risorse di un'altra componente detta SERVER, che può essere identificato sia con un hardware che con un software usato sul computer client per accedere alle offerte del server stesso. Esempi di PAGINA WEB DINAMICA: BANCA DATI (DATABASE) : un insieme organizzato di dati.

Post n°215 pubblicato il 17 Marzo 2015 da Led_61

Tag: crisi, status symbol

E' una componente fondamentale per il nostro benessere in una società in cui la persona viene valutata in base al suo reddito e quindi al suo potere d'acquisto assieme alla sua propensione al consumo. Questa è una premessa indispensabile per arrivare all'argomento del post perché proprio guardando agli status symbol posseduti viene valutato il nostro tenore di vita come ad esempio l'appartamento dove viviamo, la nostra automobile, il nostro abbigliamento o il nostro smartphone. Gli strumenti finanziari si evolvono di continuo e la base monetaria reale sottostante agli stessi si assottiglia sempre più con la creazione di mercati secondari per rifinanziare i debiti contratti in quelli primari ed in questo processo sono coinvolti stati, imprese e persone valutati in base alla loro solvibilità futura con una visione contorta di una economia in continua espansione che deve produrre di più senza guardare alle conseguenze che questo comporta per l'ambiente e l'individuo. Spesso io, persona che ha dovuto ridurre di molto il proprio tenore di vita , trovandomi di fronte a sguardi compassionevoli perché non possiedo questi status symbol o ne dò importanza relativa, rimango sbigottito per quanta considerazione godono a discapito di beni o servizi che ritengo ben più importanti per il benessere psico-fisico della persona. Ritengo inutile possedere tecnologia al massimo livello quando questa non so governarla o ho bisogno di consulenza continua per poter usufruire del mio cellulare intelligente, forse perché sono deficiente nell'utilizzo del sistema operativo o delle applicazioni necessarie e quindi è meglio che miglioro le mie conoscenze informatiche prima di approcciarmi ad uno strumento troppo complesso perché corro il rischio di utilizzarlo solo al 50% delle sue possibilità. Gli strumenti finanziari a disposizione spingono ad acquistare a rate, visti anche i bassi interessi proposti, ma il leasing delle auto ad esempio è impostato per far si che il cliente non ritenga opportuno riscattare la sua vettura ma veda con convenienza la sottoscrizione di uno nuovo contratto per possedere una vettura più all'avanguardia. Il concessionario si troverà una vettura seminuova che proporrà ad una clientela meno abbiente con la sottoscrizione di un altro leasing per cui aumenta il parco macchine non di proprietà e questo vale soprattutto per la clientela aziendale. L'aumento dell'indebitamento delle famiglie è un dato appurato, il tutto per mantenere il tenore di vita richiesto dalla società per il ruolo ricoperto.

Post n°214 pubblicato il 08 Marzo 2015 da Led_61

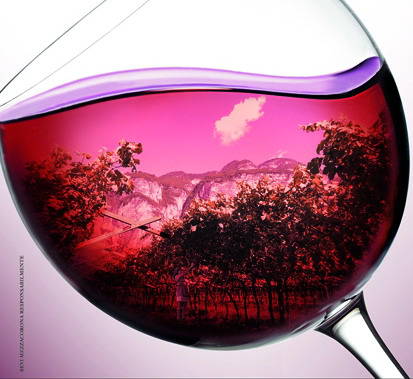

Tag: teroldego

Inizio una rubrica dedicata a cibi e vini, con questo vino scoperto e apprezzato (anche troppo) durante un week end.

Nella località Teroldeghe, nel comune di Mezzolombardo, in un atto notarile del 1480 per una compravendita si fa riferimento al pagamento di due brente di vino Teroldego. L'origine del nome potrebbe derivare o dall'uva Terodola o dal tedesco Tiroler gold ovvero "oro del Tirolo". Il vino "Tirol de Gold" diventò famoso grazie all'imperatore d'Austria , grande amante della Contea del Tirolo, ed alla corte asburgica che desideravano bere questa pregevole bevanda anche a Vienna. Si accompagna bene con bolliti, arrosti di carni rosse, grigliate e formaggi stagionati; giovane va servito a 16-18 °C, invecchiato a 18 °C. La piana rotaliana comprende i comuni di Mezzolombardo, Mezzocorona e la frazione di Grumo nel comune di San Michele all'Adige e corrisponde all'allargamento della Valle dell'Adige all'altezza di questo ultimo comune. Colore: rosso rubino con riflessi violacei. Profumo: fruttato, lampone e viola. Si sentono anche note vegetali mentolate, lievemente balsamiche. La leggenda: il cavaliere e il drago Sul Monte di Mezzocorona.

|

Inviato da: cassetta2

il 23/04/2020 alle 17:17

Inviato da: RavvedutiIn2

il 11/04/2018 alle 21:25

Inviato da: Led_61

il 18/09/2016 alle 20:19

Inviato da: misteropagano

il 18/09/2016 alle 10:58

Inviato da: RavvedutiIn2

il 14/09/2016 alle 08:59